Autor: dentaku

Site Reliability Engineer, Internet-Ureinwohner, Infrastrukturbetreiber, halb 23-Nerd halb 42-Nerd, links, gesichtsblind.

Schreibt mit "obwaltendem selbstironischem Blick auf alles Expertentum" (Süddeutsche Zeitung)

Leuchterscheinung

Alle schlafen

Lösung mittels Suchmaschinen

Der 1&1-Support hat auf meine eMail zum Mailproblem geantwortet:

vielen Dank für Ihre E-Mail.

Ihre Anfrage bewegt sich ausserhalb unserers Supportrahmens. Ich empfehle Ihnen daher die Lösung mittels Suchmaschinen.

Wir wünschen Ihnen eine schöne Woche.

Mit freundlichen Grüßen

Ahja. Sehr hilfreich.

Vom 6. Juli an erhielt unser Mailserver in der Arbeit für alle Mails, deren Mail Exchanger mx*.schlund.de oder mx*.kundenserver.de ist, die Fehlermeldung „421 unable to verify sender domain“. Diese Mailserver gehören alle zu 1&1.

Ein Wenig Suche im Web brachte mich auf diese Hilfseite:

- E-Mails müssen den in RFC 2822 definierten Standards genügen. >> http://www.rfc-editor.org/rfc/rfc2822.txt

- Die E-Mail darf nicht direkt an unsere MX-Server aus Dialup-Netzen heraus zugestellt werden.

- Ein Reverse DNS-Eintrag (FQDN) des einliefernden Servers muss vorhanden sein. >> http://de.wikipedia.org/wiki/Reverse_DNS

- Ein sinnvolles und plausibles HELO/EHLO (Format des Anfangs einer E-Mail im Versandprotokoll) im Sinne von RFC 2821 muss gesendet werden. >> http://www.rfc-editor.org/rfc/rfc2821.txt

- Wir prüfen auf Wunsch des Kunden die >> SPF Records. Die Absenderadressen von weitergeleiteten E-Mails müssen daher mittels >> SRS umgeschrieben werden.

- Der einliefernde Server darf kein Open Proxy sein, das heisst, er muss gegen unberechtigten Zugriff geschützt sein.

- Im Fehlerfall geben wir immer eine aussagekräftige Fehlermeldung im SMTP-Dialog zurück. Bitte verfolgen Sie im Zweifelsfall Ihr Log zurück bis zum ersten Auftreten eines Fehlers.

- Wir prüfen verschiedene etablierte RBLs (Blacklistdatenbanken). Sollte eine davon einen Treffer enthalten, gibt der SMTP-Dialog weitere Auskunft.

Nach meinem Dafürhalten sollte die Domain soweit in Ordnung sein:

desenberg:~# host 217.110.66.114

Name: desenberg.advanced-solutions.de

Address: 217.110.66.114

desenberg:~# host desenberg.advanced-solutions.de

desenberg.advanced-solutions.de A 217.110.66.114

desenberg:~# host -t mx as-gmbh.com

as-gmbh.com MX 0 desenberg.advanced-solutions.de

SPF kommt für die Domain nicht zum Einsatz, und alle anderen Sachen (RFC-Formate, kein offenes Relay, keine Einwahlsadresse,…) sind natürlich auch erfüllt. Ich konnte mir die Ablehnung also nicht erklären.

Nach Frage auf twitter sprang mir @Miss_1and1 (die hat sich inzwischen umbenannt) zur Seite, verriet mir eine Support-eMail-Adresse, an die ich schrieb, und das Problem verschwand (wörtlich! Im Moment des Abschickens der Mail an den Support gingen andere Mails auch raus).

Seit vorgestern ist das Problem wieder da (wenn auch diesmal mit einer leicht anderen Fehlermeldung):

"421 invalid sender domain, possibly misconfigured"

Hat irgendjemand einen Tipp, was an den DNS-Einträgen zu beachten ist, damit 1&1 die für „gültig“ hält? Oder spielt 1&1 da nur an seiner Konfiguration rum? Hier stehen inzwischen über 70 Mails an Kunden und Geschäftspartner in 31 verschiedenen Domains in der Warteschlange.

Alles neu, alles schnell

5 Jahre, also mehrere Generationen oder eine halbe Ewigkeit war charon.wazong.de jetzt die Heimat dieser Webseite. Seit vorgestern nun läuft sie auf dem neuen Server; wieder bei Hetzner, wieder ein Rootserver, diesmal ein „EQ4“. Dass das neben mehr Platz (und der Möglichkeit, mehr Dinge auf einmal laufen zu lassen) auch der WordPress-Geschwindigkeit nutzt, das lässt sich sogar messen:

Testbeispiel: https://wazong.de/blog/2006/07/

- charon: Laut Firebug: 98 (http-)Anfragen, 8.05s. — Laut WordPress: 76 (SQL-)queries. 1.463 seconds

- nyx: Laut Firebug: 98 (http-)Anfragen, 4.1s — Laut WordPress: 76 (SQL-)queries. 0.342 seconds

Also: schneller surfen 🙂

Leiterdings

Einsatzleitung

Schon wieder Kuchen?

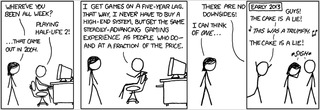

Das Internet macht sowas mit meinem Gehirn dauernd: Erst

bei xkcd, dann

bei Anke Gröner.

Das ist doch Absicht.

Fünf Jahre bloggen auf wazong.de

Heute vor fünf Jahren entstand der erste Blogeintrag auf wazong.de.

Die Domain hatte vorher schon etwas länger existiert und war eigentlich nur für eMail benutzt worden. Jetzt aber zog sie gerade auf einen neuen Server:

Hallihallo,

wie die meisten wohl schon mitbekommen haben hat Exolution — und damit die Heimat des Wazong-Servers (und Quad-Damage und Golgafrincham) — Insolvenz angemeldet. Bevor jetzt niemand mehr an seine eMail kommt habe ich einen Rootserver bei Heztner ( http://www.hetzner.de/ ) angemietet und ziehe jetzt gerade alle Daten um.

Die Maschine ist ziemlich heftig (Athlon XP3000+, 1GB RAM, 160GB HD), und mit 160GB Traffic-Kontingent im Monat sollten wir auch recht wenig Probleme haben.

[…]

schrieb ich per Mail herum.

Es handelte sich bei dem „Beitrag“ eigentlich um eine Kalenderseite in einem Wiki (an das Wiki war ich gekommen, weil ich die Daten aus dem Exolution-Intranetwiki irgendwie „aufbewahren“ wollte). In dem Wiki konnte jeder Seite ein Kalender hinzugefügt werden, der dann automatisch zu den einzelnen Tagen Unterseiten erzeugen konnte; so einen Kalender habe ich also meiner Benutzerseite hinzugefügt und den oben verlinkten Satz aufgeschrieben. Erst zwei Jahre und viele Einträge später habe ich die Natur meines Tuns begriffen und bin mit WordPress auf eine richtige Blogsoftware umgestiegen, angefangen hatte ich aber am 5. Juli 2004.

Hoffentlich gehts noch lange mit mit so viel Spaß weiter…

Auf der A8 sind Baustellen. In Richtung Stuttgart darf man deshalb von Dachau/Fürstenfeldbruck bis Augsburg Ost fast durchgehend nur 80 km/h fahren. Das nervt weniger, als immer wieder für kurze Abschnitte abbremsen zu müssen, denn so kann man mit unserem fliegenden Wohnzimmer einfach entspannt durchgleiten. Gestern nicht. Gestern hatte ich von Adelzhausen bis Augsburg Ost einen großen weißen Bus etwa 5m hinter mir und der ließ sich auch nicht dazu bringen, einfach mal zu überholen [Exkurs: Wie kommt es eigentlich, dass Leute in der Absicht, zu schnell zu fahren (also die Verkehrsregeln zu übertreten), dicht auffahren (also die Verkehrsregeln wieder übertreten) — auf dass der davor gefälligst auch schneller fahre — und sich aber nicht zu überholen trauen, wofür sie doch auch nur eine weitere Verkehrsregel übertreten müssten?]. Nach 10 Minuten nur Nummernschild und Lampen im Rückspiegel ist mir das dann zu blöd geworden, und ich habe zum ersten mal in so einer Situation die Polizei angerufen — und siehe da: die interessiert das überhaupt nicht; wegen nur Verkehrsgefährdung und Nötigung, auch wenn sie gerade stattfinde, würde man jetzt ganz sicher nichts unternehmen, ich könne ja zur nächsten Polizeidienststelle fahren und dort Anzeige erstatten. Das war mir dann auch zu blöd…

Also, lieber AA-D818 von „Omnibus Schmid“ aus Heubach: Glück gehabt!

Bei der Taufe

(auf dem Arm, umringt von Familie)

Bei Kaffee und Kuchen

Auf dem Arm: rumgucken

Im Laufstall

(mit einem Schwein!)

… schläft noch

ssh-Begrenzung – diesmal aber wirklich

Hier hatte ich schonmal versucht, mit iptables und dem recent-Modul, die lästigen ssh-Scanner vom tatsächlichen sshd fernzuhalten. Leider hat das nie wirklich toll geklappt (die „Angreifer“ wurden zwar ausgesperrt, es gelang aber nie, die Sperre automatisch aufzuheben).

Nach zwei bis drei erfolgreichen DoS-Attacken auf unser Firmennetz habe ich mir die Liste der iptables-Module nochmal genauer durchgesehen, ob da nicht was passendes dabei ist — und siehe da; das hashlimit-Modul kann eine Regel auf eine Höchstzahl von Treffern pro Zeiteinheit beschränken. Das liest sich dann so:

#

# keep established connections open

#

iptables -A INPUT -m state --state ESTABLISHED,RELATED -j ACCEPT

iptables -A FORWARD -m state --state ESTABLISHED,RELATED -j ACCEPT

#

# enable ssh:

#

# throttle to 2 (3) connections per minute for outsourcing and internet

iptables -N ssh

iptables -A ssh -m hashlimit --hashlimit 2/minute --hashlimit-burst 3 \

--hashlimit-mode srcip --hashlimit-name ssh --j ACCEPT

iptables -A ssh -j LOG --log-level info --log-prefix "SSH scan blocked: "

iptables -A ssh -j REJECT

iptables -A INPUT -p tcp --destination-port 22 --syn -j ssh

iptables -A FORWARD -p tcp --destination-port 22 --syn -j ssh

Das syn-Paket (also der Verbindungsaufbau) wird höchstens zweimal pro Minute durchgelassen, bestehende Verbindungen sind erlaubt. So funktioniert es.

(das hat der Polizei übrigens nicht gefallen)