Gestern Abend erreichte mich ein Hilferuf: Mail könne nicht mehr an meinen Server geschickt werden, ob ich was geändert hätte?

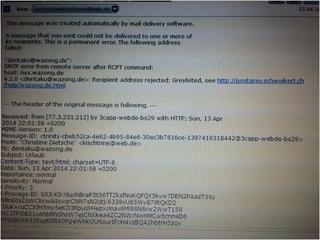

Nach einigem Hin und Her (es ist schließlich nicht so einfach, mir die komplette Bounce-Nachricht weiterzuleiten, wenn genau der Mailversand gerade das Problem ist) hatte ich schließlich dieses Bild der Fehlermeldung vorliegen:

Ääähm, web.de, was war nochmal Eure Hauptdienstleistung? Mail? Dann müsstet Ihr das ja eigentlich können. Auf meiner Seite des Logfiles sieht die Verbindung nämlich so aus:

Apr 13 22:01:58 nyx postfix/smtpd[19335]: connect from mout-xforward.web.de[82.165.159.34] Apr 13 22:01:58 nyx postgrey[23219]: action=greylist, reason=new, client_name=mout-xforward.web.de, client_address=82.165.159.34, sender=*******@web.de, recipient=dentaku@wazong.de Apr 13 22:01:58 nyx postfix/smtpd[19335]: NOQUEUE: reject: RCPT from mout-xforward.web.de[82.165.159.34]: 450 4.2.0 <dentaku@wazong.de>: Recipient address rejected: Greylisted, see http://postgrey.schweikert.ch/help/wazong.de.html; from=<*******@web.de> to=<dentaku@wazong.de> proto=ESMTP helo=<mout-xforward.web.de> Apr 13 22:01:58 nyx postfix/smtpd[19335]: disconnect from mout-xforward.web.de[82.165.159.34]

Das ist Greylisting, eine durchaus übliche Anti-Spam-Maßnahme, und Ihr schickt der armen Absenderin „This is a permanent error.“ zurück? Das ist doch Quatsch. Ich habe Euch da mal den passenden RFC rausgesucht:

- 4yz Transient Negative Completion reply

- The command was not accepted, and the requested action did not occur. However, the error condition is temporary, and the action may be requested again. The sender should return to the beginning of the command sequence (if any). It is difficult to assign a meaning to „transient“ when two different sites (receiver- and sender-SMTP agents) must agree on the interpretation. Each reply in this category might have a different time value, but the SMTP client SHOULD try again. […]

Mein Fehlercode war 450 — also die Aufforderung, es später noch einmal zu probieren, und Ihr gebt auf. 🙁 Damit web.de-Kunden meine Benutzer wieder erreichen können, musste ich jetzt ein Loch in meine Spamabwehr reißen und für web.de Sonderregeln eintragen. So kann das nicht bleiben. Also bitte, liebes web.de, repariet Euren SMTP-Server.