Jetzt pendeln sich die Wochenrückblicke auf den zweiwöchigen Rhythmus ein. Eigentlich hätte ich inzwischen sogar drei Wochen, aber ich trenne das jetzt mal künstlich.

Woche 24

Die Arbeitswoche erwähne ich wieder nicht weiter, denn es gab so einiges aus der Freizeit zu berichten:

Am Montag wollte ich mich gerade auf den Weg zum Freifunktreffen machen, als das Auto sagte: Reifendruck: Reifen überprüfen.

Ich stieg aus und sah nach. Und tatsächlich: so sollte das nicht aussehen.

Früher hätte man in diesem Fall einfach das Ersatzrad montiert, aber das gibt es bei aktuellen Autos ja gar nicht mehr. So rief ich mit dem eingebauten Pannentelefon den Pannendienst (der dadurch auch sofort meine genaue Position kannte), und der schickte mir einen Abschleppwagen. Huckepack fuhr ich dann zum Hallschlag, wo ich fast gleichzeitig mit dem Mechaniker ankam. Noch einmal etwa eine halbe Stunde später war der Reifen dann ausgetauscht, und ich konnte weiter zum shackspace fahren — insgesamt 30 Minuten verspätet. Das ganze ging so flott, dass ich am Schluss zu fragen vergessen habe, warum denn der Reifen überhaupt platt gewesen war.

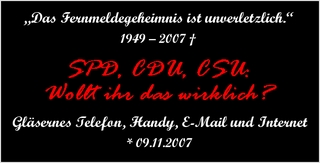

Das ganzen Wochenende war dann mit unserer dritten Konferenz gegen Überwachung gefüllt, diesmal unter dem neuen Namen No-Spy-Konferenz.

Das ging am Freitag mit einem sehr interessanten Vortrag von Professor Ortwin Renn von der Universität Stuttgart mit dem Thema „Wie smart ist smart genug? Vom Glanz und Elend der Digitalisierung“ los. Er brachte debei die akademischere Herangehensweise mit, die wir sonst vielleicht ein wenig verloren haben. Die anschließende Diskussion musste aber nochmal kurz unterbrochen werden, weil Till im Bayerischen Fernsehen live im rundschau Magazin zu sehen war. Durch seinen Auftritt auf dem Kirchentag scheint er jetzt Experte für das Thema Vorratsdatenspeicherung geworden zu sein. Das ist gut.

Das ging am Freitag mit einem sehr interessanten Vortrag von Professor Ortwin Renn von der Universität Stuttgart mit dem Thema „Wie smart ist smart genug? Vom Glanz und Elend der Digitalisierung“ los. Er brachte debei die akademischere Herangehensweise mit, die wir sonst vielleicht ein wenig verloren haben. Die anschließende Diskussion musste aber nochmal kurz unterbrochen werden, weil Till im Bayerischen Fernsehen live im rundschau Magazin zu sehen war. Durch seinen Auftritt auf dem Kirchentag scheint er jetzt Experte für das Thema Vorratsdatenspeicherung geworden zu sein. Das ist gut.

Am Samstag hatten wir wieder die bewährte Mischung aus vorher organisierten Vorträgen/Workshops und Barcamp-Sessions. Leider fiel dabei die geplante Session zum Thema Darknet wegen eines Notfalls in der Familie des Vortragenden aus. Eine Ersatzsession dazu haben dann Till und ich am Sonntag improvisiert, aber das war sicher nicht so gut.

Weitere nennenswerte Aktionen waren, gemeinsam Texte für Briefe an Bundestagsabgeordnete wegen der Vorratsdatenspeicherung zu schreiben. Dazu weiter unten mehr.

Und dann war da noch der Besuch von der Demo zum International Day of Privacy. Die war allerdings arg schlecht besucht (oder hatte bis zum Literaturhaus schon alle Teilnehmer unterwegs verloren).

Hoffentlich wird das bei der Freiheit statt Angst etwas beeindruckender. Ich meine: wir wissen ja, dass sich niemand für digitale Bürgerrechte interessiert, aber muss man das immer gleich so deutlich sehen?

Als Abendprogramm konnten wir wieder einen Film zeigen: diesmal Citizenfour. Den hatte ich tatsächlich noch nicht gesehen, und finde ihn unbedingt empfehlenswert.

Am Sonntag kamen wir nochmal auf die Briefe zurück: Michael hatte je einen Stapel der am Tag zuvor geschriebenen Texte in Briefform vorgedruckt, so dass nur noch Anschrift, Absender, Begrüßung und Unterschrift ausgefüllt werden musste.

(62 Briefe wurden am Ende verschickt)

Wenn man zum „Orga-Team“ gehört, kriegt man natürlich zeitweise etwas weniger von der Konferenz mit als die anderen Teilnehmer (ich habe allein schon 300 Tassen Kaffee gekocht), für jede/n von denen scheint aber wieder was interessantes dabei gewesen zu sein.

Und der Termin für die nächste No-Spy-Konferenz steht auch schon fest: die findet ab dem 13. November statt.

Woche 25

Die darauffolgende Woche war eigentlich relativ ereignislos. Ich war aber so erledigt, dass ich irgendwie trotzdem nicht zu meinem Wochenrückblick gekommen bin. Das wirkt sich schlecht auf die Iron Blogger aus, bei denen ich jetzt ausgeschieden bin (!).

Aber ich habe für die Woche noch was anderes zu erzählen: auf der No-Spy-Konferenz waren nämlich einige Nerds mit Smartwatches, und so konnte ich mal eine Apple Watch und eine Pebble Time nebeneinander halten. Zu dem Vergleich komme ich später noch, aber am zweiten Tag habe ich von einem freundlichen Mitnerd eine (klassische) Pebble

geliehen bekommen.

Ich war mir vorher nicht sicher, ob ich überhaupt eine Smartwatch haben möchte, habe immer mal wieder über verschiedene Modelle gelesen, aber jetzt, wo ich seit etwas mehr als einer Woche eine trage, möchte ich unbedingt selbst sowas haben.

Der Ur-Pebble merkt man an, dass das Konzept schon einige Jahre alt ist: dabei ist der fehlende Farbbildschirm von geringerer Bedeutung, aber der Speicherplatz ist stark eingeschränkt: nur 8 Plätze für Zifferblätter und andere Programme sind eher wenig (in der neuen Pebble Time ist das nur durch den Speicherplatz begrenzt). Außerdem fehlt der klassischen Pebble in ihrer aktuellen Softwareversion der Zugriff auf den Kalender.

Lustig sind natürlich die „Watchfaces“, mit deren unterschiedlicher Darstellungen der Uhrzeit und anderer Daten die Uhr individualisiert werden kann (ich mag „Illudere“, das vier große Ziffern als ein Art Labyrinth anzeigt und „N3v3rs Text One Deutsch“) …

… aber das eigentlich beste am Konzept Smartwatch ist es, die Benachrichtigungen vom Telefon auf das Handgelenk zu verlegen. Dadurch sind jetzt die Signaltöne an meinem Telefon vollständig abgeschaltet, und selbst Anrufe werden durch Vibration der Uhr angekündigt. Allein schon diese Verringerung der Belästigung meiner Mitmenschen ist das Gerät wert.

Haben wollen würde ich aber lieber die neuere Pebble Time: die nimmt das Pebble-Konzept mit zu (etwas) modernerer Hardware ohne dabei die Tugenden (Akkulaufzeit, Ablesbarkeit, Funktion mit Apple und Android) aufzugeben.

Die Apple Watch (zum Vergleich, weil ich sie direkt daneben gehalten habe) ist natürlich viel cooler, mir aber erheblich zu teuer. Und sie hat zwei entscheidende Nachteile:

- All diese Körperüberwachungsfunktionen sind nur halb so lustig, wenn ich sie nicht auch zur Schlafbeobachtung benutzen kann (wie mein fitbit-Band) — das geht aber nicht, wenn die Uhr nachts immer geladen werden muss.

- 3rd-Party-Apps laufen im Moment nicht wirklich auf der Apple Watch, weshalb sich die Bedienung, sobald die eingebauten Funktionen verlassen werden, zäher anfühlt als sogar bei der Ur-Pebble — trotz der um Größenordnungen überlegenen Hardware.

Über die Apple Watch reden wir deshalb bei der zweiten Version nochmal.